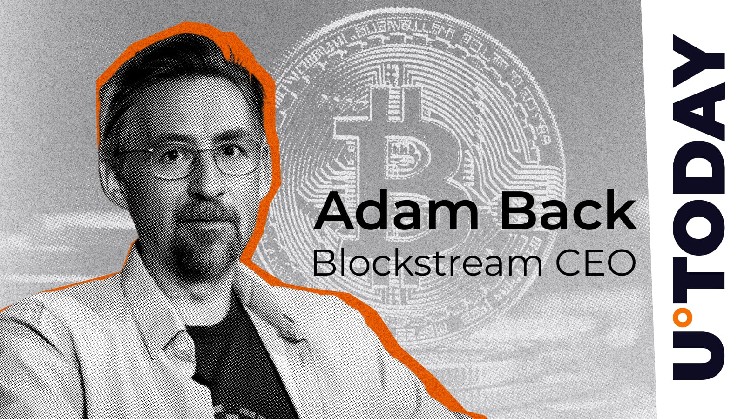

في منشور حديث على وسائل التواصل الاجتماعي، قال الرئيس التنفيذي لشركة Blockstream آدم باك تم رفضه الكم FUD (الخوف، عدم اليقين، الشك) حول البيتكوين، يكشف أن بعض المخاوف تنبع من عدم فهم كيفية عمل الشبكة فعليًا.

جادل الكاتب جوش أوتن بأن الكمبيوتر الكمي يمكنه استخدام خوارزمية شور لكسر “التشفير الذي يحرس محافظ بيتكوين الأولى”.

وتوقع أن “هذا من شأنه أن يكشف المفاتيح الخاصة لثروة ساتوشي ناكاموتو، ومن المحتمل أن يؤدي إلى انهيار السوق وتدمير الثقة في النظام بأكمله”.

وفقًا لأوتن، فإن هذا هو السيناريو الأكثر ترجيحًا الذي يمكن أن يدفع سعر البيتكوين إلى ما يقرب من الصفر في أي وقت من الأوقات تقريبًا.

وهذا يعني أنه من الممكن أن يتم كشف المفاتيح الخاصة لعناوين البيتكوين المبكرة.

ومع ذلك، تعتمد محافظ البيتكوين على تشفير المنحنى الإهليلجي (ECC) لتوقيع المعاملات، وتحديدًا منحنى secp256k1.

تُستخدم المفاتيح الخاصة لتوقيع المعاملات بينما تسمح المفاتيح والعناوين العامة بالتحقق. وهذا ليس هو نفسه تشفير البيانات. التشفير يعني أن البيانات مخفية ويمكن فك تشفيرها. يعتمد نموذج أمان Bitcoin على التوقيعات التي تثبت الملكية دون الكشف عن المفتاح الخاص.

أجهزة الكمبيوتر الكمومية تهديد خوارزمية التوقيع، وليس التشفير في حد ذاته.

من الناحية النظرية، يمكن لجهاز كمبيوتر كمي قوي بما فيه الكفاية استخدام خوارزمية شور لاشتقاق المفاتيح الخاصة من المفاتيح العامة. ومع ذلك، لا تكشف العناوين عن المفاتيح العامة حتى تنفق منها. لم تكشف محافظ Bitcoin المبكرة التي لم تنفق عملاتها مطلقًا عن مفاتيحها العامة.

تقييم التهديد الكمي

المؤسس المشارك للإيثريوم فيتاليك بوتيرين وحذر من أن التهديد الكمي حقيقي وقابل للقياس.

قدر أناتولي ياكوفينكو من سولانا أن هناك فرصة بنسبة 50/50 لوجود طاقة كمية كافية لتهديد تشفير البيتكوين خلال السنوات الخمس المقبلة.

ومع ذلك، فقد ذكر باك صراحة أنه من غير المرجح أن تواجه بيتكوين تهديدًا حقيقيًا للحوسبة الكمومية لمدة تتراوح بين ٢٠ و٤٠ عامًا (إن وجدت).

حتى الأنظمة الأكثر تقدمًا اليوم لديها عدد كبير من الكيوبتات ولكنها تفتقر إلى الكيوبتات المنطقية المصححة للأخطاء اللازمة لتشغيل خوارزميات مثل خوارزمية شور على نطاق واسع. علاوة على ذلك، فإن التشفير ما بعد الكمي موجود بالفعل.